Comment savoir si votre entreprise est la cible d’une cyberattaque ? Pour beaucoup de dirigeants de TPE ou de PME, cette question peut sembler abstraite tant que l’on n’a pas été confronté à un incident informatique. Pourtant, les cyberattaques ne ciblent plus uniquement les grandes entreprises. Bien au contraire : les petites structures sont devenues des cibles privilégiées, souvent par manque de protection ou de vigilance.

Ce premier article d’une série de trois vous aide à faire un premier pas essentiel dans la protection de votre activité : savoir repérer les signes avant-coureurs d’une attaque, comprendre les principales menaces et surtout, réagir efficacement dès les premières secondes.

Reconnaître les signes d’une cyberattaque

Les cybercriminels ne frappent pas toujours à grand bruit. Certaines attaques se manifestent de manière très discrète. D’autres, au contraire, provoquent une interruption brutale de vos activités. Dans tous les cas, plus vous identifiez tôt les symptômes, plus vous limitez les dégâts.

Symptômes courants d’une cyberattaque

Imaginez que vous ouvriez un matin votre ordinateur au bureau, et que tous vos fichiers soient soudainement inaccessibles, remplacés par un message inquiétant vous réclamant de l’argent. Ou bien que votre boîte mail se remplisse de messages d’erreur, indiquant que vous avez envoyé des dizaines de mails que vous n’avez jamais rédigés…

Ce type de situation n’est pas un scénario de science-fiction. Ce sont des symptômes classiques d’une attaque informatique.

Les premiers signes peuvent être variés. Parmi les plus fréquents, on observe :

- Une lenteur inhabituelle du réseau ou des ordinateurs, qui ne s’explique pas par une surcharge normale.

- Des comportements anormaux comme des fichiers qui disparaissent, qui changent de nom ou qui s’ouvrent difficilement.

- Des mots de passe qui ne fonctionnent plus, ou des demandes de réinitialisation inattendues.

- Des pop-ups étranges ou messages suspects.

- L’impossibilité d’accéder à certains services habituels (boîte mail, CRM, facturation…).

Dans une petite entreprise de comptabilité par exemple, un salarié remarque que son mot de passe ne fonctionne plus. Il tente une réinitialisation, sans succès. Peu après, la messagerie du cabinet envoie une série de mails avec des pièces jointes malveillantes. Cette situation est typique d’un piratage de compte de messagerie, souvent utilisé comme porte d’entrée vers d’autres systèmes de l’entreprise.

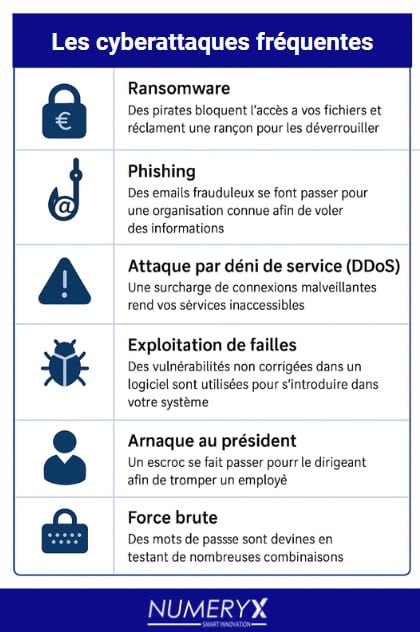

Les catégories d’attaques fréquentes

Dans le monde numérique, toutes les attaques ne se ressemblent pas. Certaines sont bruyantes, visibles, et laissent peu de doute quant à leur nature. D’autres, au contraire, sont discrètes, presque invisibles, et s’insinuent dans vos systèmes informatiques pendant des semaines avant d’agir. Pour pouvoir se défendre, il est donc essentiel de comprendre quels types d’attaques peuvent viser une entreprise comme la vôtre.

La menace la plus connue, et aussi l’une des plus redoutées, est celle du rançongiciel, ou ransomware.

Dans ce scénario, un logiciel malveillant s’introduit dans vos ordinateurs et chiffre l’ensemble de vos fichiers, les rendant totalement inaccessibles. Un message s’affiche alors, vous demandant de payer une rançon, souvent en cryptomonnaie, pour espérer récupérer vos données.

Un autre type d’attaque, plus subtil mais tout aussi fréquent, est le phishing, ou hameçonnage.

Il s’agit souvent d’un email frauduleux qui imite l’apparence d’un message officiel, d’un fournisseur, d’un service public ou même d’un collègue, pour vous inciter à cliquer sur un lien ou à transmettre des informations sensibles.

Il existe aussi des attaques qui ne ciblent pas directement vos fichiers, mais votre infrastructure informatique. C’est le cas des attaques par déni de service, appelées DDoS. Ici, le but est de saturer votre site internet ou vos serveurs avec une énorme quantité de requêtes, jusqu’à les faire tomber.

Certaines attaques passent quant à elles par des failles techniques.

Un logiciel non mis à jour, un mot de passe par défaut jamais changé, ou encore une mauvaise configuration réseau peut offrir une porte d’entrée aux cybercriminels. Ces derniers peuvent alors s’infiltrer sans bruit et, dans certains cas, rester dans vos systèmes pendant des semaines sans être détectés.

Aussi, l’arnaque au président est une technique de plus en plus utilisée dans les petites structures.

Le principe est simple : un pirate se fait passer pour le dirigeant de l’entreprise et demande à un collaborateur d’effectuer un virement “urgent” sur un compte bancaire. Jouant sur la pression et la hiérarchie, ce type d’attaque peut faire perdre des milliers d’euros à une entreprise en quelques minutes.

Enfin, certaines attaques ciblent les mots de passe faibles ou réutilisés.

À l’aide d’outils automatisés, les cybercriminels testent des milliers de combinaisons jusqu’à trouver la bonne. Une fois le bon mot de passe trouvé, ils peuvent se connecter à vos comptes professionnels comme s’ils étaient vous.

Toutes ces attaques ont un point commun : elles cherchent à exploiter la faille la plus accessible dans votre organisation, qu’elle soit technique ou humaine. Et c’est souvent dans les petites structures, moins préparées, qu’elles trouvent leur chemin le plus facilement.

Que faire immédiatement en cas de suspicion ?

Prenons un exemple concret : vous remarquez un pic de lenteur réseau, accompagné de plusieurs messages d’erreur étranges. Un de vos collègues vous dit qu’il ne parvient plus à accéder à ses fichiers. Vous suspectez une attaque. Que faire ?

Avant tout, gardez votre calme, car chaque action peut avoir des conséquences importantes.

Première étape : déconnectez immédiatement les appareils suspects d’internet ou du réseau local. Cela permet de limiter la propagation d’un logiciel malveillant, en particulier dans le cas d’un ransomware.

Ensuite, prévenez en interne les autres membres de l’équipe pour éviter qu’un autre poste ne soit infecté ou qu’un salarié n’ouvre un lien suspect. Si vous travaillez avec un prestataire informatique ou un infogérant, contactez-le immédiatement. Il pourra lancer les premières vérifications et vous conseiller sur la marche à suivre.

Ne supprimez rien dans la précipitation : les preuves sont essentielles pour comprendre ce qui s’est passé et répondre efficacement.

Si vous n’avez pas de service informatique ou de référent cybersécurité, il est fortement conseillé de faire appel à un prestataire spécialisé. Des entreprises comme NUMERYX, experte en cybersécurité pour les PME, peuvent vous accompagner en urgence pour diagnostiquer l’attaque, limiter les dégâts et préparer les actions correctives.

En bref

Reconnaître une cyberattaque n’est pas toujours évident pour une TPE ou une PME, surtout si l’entreprise n’a jamais mis en place de protections spécifiques. Pourtant, savoir identifier les signaux faibles, comprendre les modes opératoires des cybercriminels et savoir comment réagir en cas de doute est un premier niveau de défense important.

Chaque jour, des entreprises de toutes tailles sont ciblées. Celles qui parviennent à réagir vite et efficacement sont aussi celles qui ont pris la peine de se former et de se préparer en amont. Ce premier article vous aide à poser les fondations.

Dans le second article de cette série, nous verrons comment réagir concrètement lorsqu’une attaque est confirmée. De la constitution d’une cellule de crise à la communication avec les parties prenantes, vous apprendrez à structurer votre réponse, même sans être expert.

À lire ensuite : Mettre en place un plan d’urgence pour faire face à une cyberattaque