La menace cyber ne fait plus seulement partie des scénarios catastrophes réservés aux grandes entreprises. Aujourd’hui, toutes les structures, y compris les TPE et PME, sont concernées. Dans ce contexte, savoir comment réagir rapidement en cas d’attaque devient essentiel pour limiter les dégâts. Ce n’est pas tant la taille de l’entreprise qui la protège que sa capacité à anticiper et à agir vite lorsque le pire se produit.

Mettre en place un plan d’urgence, c’est avant tout se doter d’une feuille de route pragmatique et activable immédiatement.

Voici les étapes clés à connaître pour garder le cap dans la tempête.

Isoler rapidement la menace

Lorsqu’une cyberattaque survient, le temps est un facteur décisif. La première réaction à avoir consiste à isoler la menace afin d’éviter qu’elle ne se propage au reste du système d’information. Cela peut paraître évident, mais trop d’entreprises tardent à déconnecter les équipements compromis, laissant aux attaquants tout le loisir de gagner du terrain.

Concrètement, il s’agit de couper l’accès à Internet des machines suspectes, de désactiver temporairement certains partages réseau, voire de suspendre l’accès à certains services cloud si nécessaire. Pour une petite entreprise, cela peut consister à simplement éteindre certains postes ou à demander aux équipes de ne pas se connecter à distance.

Cette réaction immédiate est l’équivalent numérique du fait de fermer une porte à clé lorsqu’un intrus est repéré dans un bâtiment. Elle permet de contenir la menace à une zone restreinte, ce qui facilitera la remédiation par la suite.

Mobiliser une cellule de crise

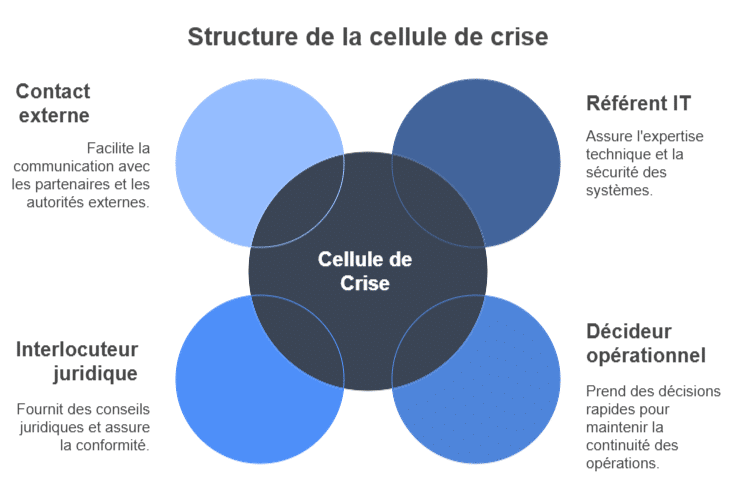

Même une petite entreprise doit pouvoir activer une chaîne de décision rapide en cas d’incident. La cellule de crise n’est pas nécessairement une structure formalisée en amont, mais elle doit permettre de regrouper les bonnes personnes autour de la table, physique ou virtuelle.

Idéalement, cette cellule comprend un référent IT ou cybersécurité, un décideur opérationnel, un interlocuteur juridique et un contact externe comme un prestataire spécialisé. Chacun doit connaître son rôle : qui décide de la coupure des accès ? Qui prend en charge la communication ? Qui contacte les autorités si besoin ?

Pour les structures sans département cybersécurité, il est conseillé de s’appuyer sur un partenaire extérieur fiable, comme une ESN spécialisée telle que NUMERYX. Cette cellule, même informelle, peut faire toute la différence entre une attaque vite contenue et une crise durable.

Rassembler les premières informations

Une fois la menace contenue, il est important de dresser un rapport initial d’incident. L’objectif n’est pas de produire un document formel, mais de collecter un maximum d’éléments utiles à l’analyse technique et aux futures décisions.

Quels sont les symptômes observés ? Quels équipements semblent touchés ? Des messages suspects sont-ils apparus ? L’activité de certains logiciels a-t-elle changé ? Quels services ont été ralentis ou interrompus ? Ce type d’information permettra aux experts, internes ou externes, de mieux comprendre l’attaque et ses impacts.

Il est recommandé d’archiver des captures d’écran, de noter les dates et heures précises, et d’éviter toute suppression de données, même si elles semblent compromises. Ces éléments pourront aussi s’avérer utiles si une plainte est déposée ou si une notification doit être faite auprès de la CNIL dans le cadre du RGPD.

Contenir et remédier aux dégâts

Une fois les premières mesures de confinement engagées, vient l’étape délicate de la remédiation.

Elle ne peut être improvisée car il s’agit non seulement de neutraliser la menace, mais aussi de restaurer les systèmes, les données, et la confiance au sein de l’organisation.

Or, cette phase critique dépend directement des ressources humaines, techniques et organisationnelles mobilisées. Si certaines entreprises disposent des compétences en interne, d’autres devront faire appel à des appuis extérieurs fiables et réactifs.

Identifier les bonnes ressources devient alors une priorité pour éviter les erreurs coûteuses et gagner un temps précieux dans la réponse à l’incident.

Identifier les bonnes ressources

Toutes les entreprises n’ont pas les moyens d’assurer une réponse technique en interne. Il est donc crucial de savoir vers qui se tourner en cas d’urgence. Si vous disposez d’un infogérant, contactez-le immédiatement. Sinon, sollicitez un expert en cybersécurité, comme ceux proposés par des structures spécialisées comme NUMERYX, qui peuvent mobiliser des services de type SOC managé ou assistance technique cyber.

En complément, certaines assurances cyber proposent des services de réponse à incident : pensez à vérifier les clauses de votre contrat. Enfin, si l’attaque concerne des données personnelles ou une fraude financière, des interlocuteurs institutionnels comme l’ANSSI, la CNIL ou la police via le site d’assistance 17Cyber peuvent également être mobilisés.

Comprendre la nature de l’attaque

Avec l’aide des experts, il faut ensuite analyser l’attaque pour identifier ses origines : comment les attaquants sont-ils entrés ? Quelles failles ont-ils exploitées ? Ont-ils laissé des portes dérobées ? Ce travail est indispensable pour sécuriser les systèmes et éviter une récidive.

Ce diagnostic permet aussi de définir si des données ont été volées, modifiées ou chiffrées, et d’adapter la communication à destination des clients ou partenaires, si nécessaire.

Revenir à une situation normale

Enfin, une fois les causes identifiées et les vulnérabilités corrigées, il est temps de restaurer les systèmes à partir de sauvegardes saines. La reprise d’activité doit être progressive, sous surveillance, et accompagnée de tests de bon fonctionnement. C’est également l’occasion de réviser les procédures internes, d’identifier les lacunes éventuelles et de planifier les améliorations futures.

Une cyberattaque peut frapper n’importe qui, mais tout le monde peut s’y préparer

Ce plan d’urgence n’est pas réservé aux grandes structures dotées d’un service informatique. Au contraire, plus l’entreprise est petite, plus elle a intérêt à structurer sa réaction pour compenser le manque de moyens.

Et si vous souhaitez aller plus loin, d’autres ressources complémentaires vous attendent : découvrez notre premier article « Comment reconnaître les signes d’une cyberattaque?« , qui vous apprend à détecter les signes avant-coureurs d’une cyberattaque, et poursuivez avec notre dernier billet, consacré à la prévention et la construction d’une stratégie de cybersécurité pérenne pour votre organisation (en cours de publication).